返回目录:word文档

据外媒BleepingComputer报道,孟加拉国驻开罗大使馆的官方网站目前已经被证实在去年10月份就已经遭到了黑客入侵,并从今年1月份开始会强制访问者下载一个Word文档,进而将一个恶意软件下载程序安装到访问者的计算机上。

在昨天发布的一份分析报告中,来自Trustwave(一家面向企业和公共部门提供信息安全性与遵规性管理解决方案的全球性供应商)的安全研究人员详细解释了他们是如何检测到孟加拉国驻开罗大使馆的官网已经遭到黑客入侵的这一事实的。

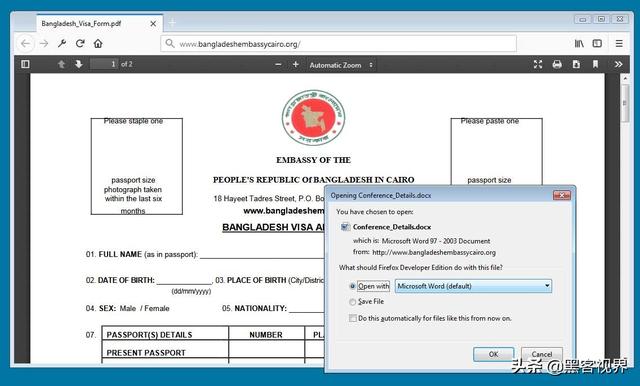

Trustwave的安全研究人员表示,他们在今年1月份对该网站进行检测时发现它似乎已经遭到了黑客入侵。当他们访问任意页面时,该网站都会强制他们下载一个名为“Conference_Details.docx”的恶意Word文档。

下载恶意Word文档

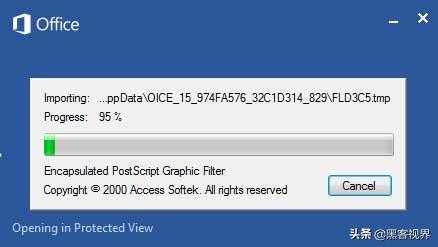

经过初步分析,Trustwave发现问题实际上出在该Word文档包含的一个EPS(Encapsulated PostScript,一种被封装的PostScript格式)图片身上,因为它包含了针对CVE-2017-0261的漏洞利用代码。

PostScript语言是Adobe公司设计用于向任何支持PostScript语言的打印机打印文件的页面描述语言,而EPS图片实际上就是一个PostScript程序。

Word文档中可以嵌入各种格式的图片,例如GIF、JPG、PNG等等,也可以嵌入EPS图片,每种图片都有对应的处理模块。例如,EPS图片就由EPSIMP32.FLT处理。在打开Word文档时,会创建一个FLTLDR.EXE的进程,加载各种图片的处理模块,当文档中嵌入EPS图片时,EPSIMP32.FLT会被加载进来,用于渲染EPS图片。

相关资料显示,CVE-2017-0261是一个EPS的UAF漏洞,允许攻击者在受该漏洞影响的计算机上远程执行任意代码。

CVE-2017-0261漏洞利用

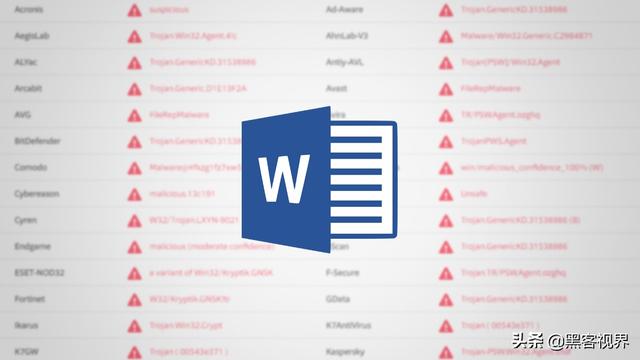

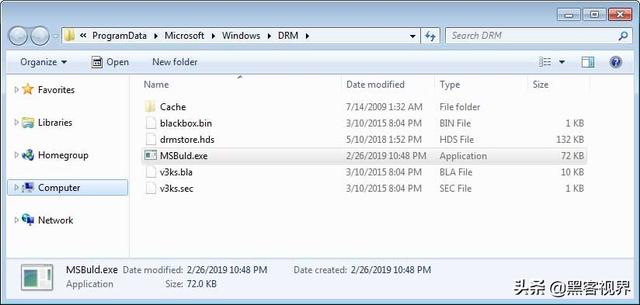

在完成对CVE-2017-0261的漏洞利用之后,恶意软件将被安装在C:\\ProgramData\\Microsoft\\Windows\\DRM文件夹下,如下所示。尽管VirusTotal (一个提供免费的可疑文件分析服务的网站)将该文件夹下的MSBuld.exe文件检测为密码窃取木马,但Trustwave认为它实际上是Godzilla Loader(一种恶意软件下载程序)。

已安装的恶意软件

在Godzilla Loader启动之后,它将连接到命令和控制(C&C)服务器并下载其他恶意软件。

我在这里也借这一事件提醒大家:在访问某个网站时,切记不要打开任何自动下载的文档或其他文件。最好的做法是,立刻关闭该网站并删除任何已下载的文件,以便之后也不会因为误操作而打开它。